DNS-утечки: как сайты вычисляют реальный IP

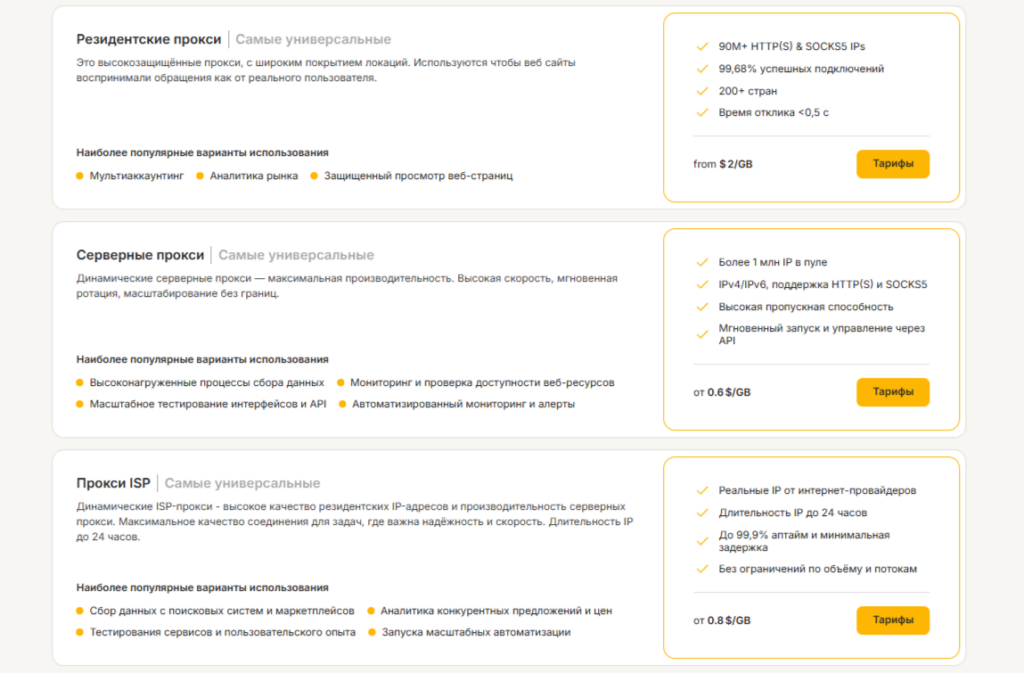

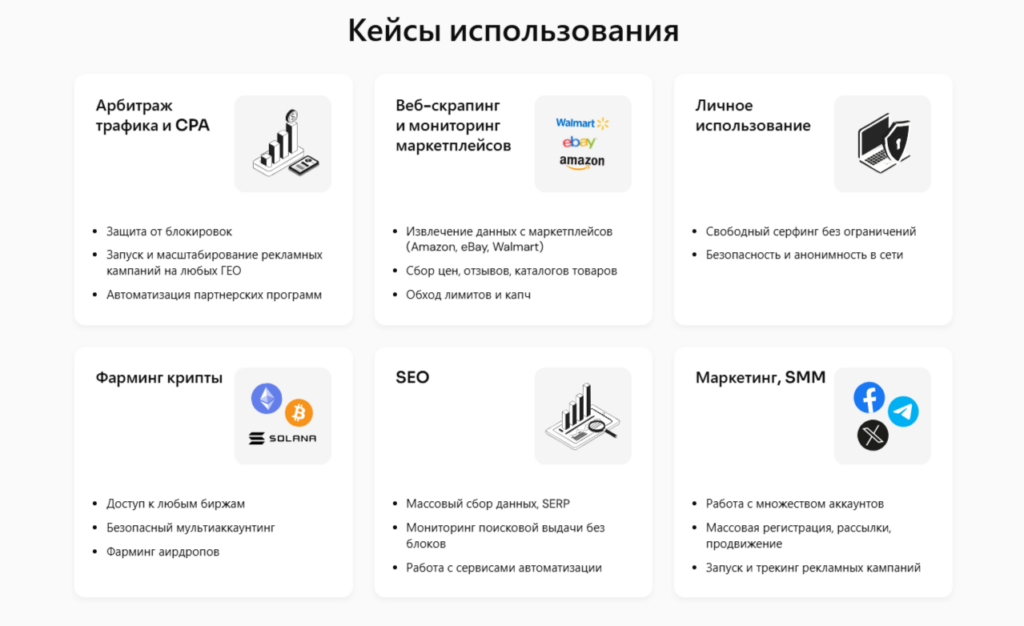

Для маркетологов, аналитиков и data-команд качественные прокси-серверы — стандартный рабочий инструмент. Они позволяют управлять несколькими аккаунтами, тестировать сервисы в разных регионах, выстраивать аналитические цепочки и поддерживать стабильную автоматизацию. Логика проста: сайт должен видеть только IP прокси.

На практике все сложнее: реальный IP часто «утекает» не через основной трафик, а через фоновые сетевые механизмы. DNS-утечка возникает тогда, когда разрешение доменов происходит в обход прокси. В результате сайт получает противоречивую картину соединения — это чаще и ломает маскировку. Контроль над этим процессом определяет, будет ли соединение защищенным.

Что такое DNS простыми словами

Сетевая идентичность — это не только IP-адрес. Даже при корректно настроенном прокси часть запросов может уходить по другим маршрутам. Эти несоответствия редко заметны пользователю, но хорошо видны платформам.

Если раньше DNS-утечки считались технической мелочью, сегодня они стали важным сигналом для антифрод-систем. Платформы оценивают не отдельный запрос, а поведение сети во времени, поэтому разрешение доменов все является устойчивым индикатором реального сетевого окружения.

DNS выполняет функцию «адресной книги» интернета: это служба, которая переводит доменные имена в IP-адреса и позволяет браузеру найти нужный сервер, чтобы установить соединение.

Как DNS вписывается в сетевой трафик

DNS-разрешение работает отдельно от браузера и подчиняется системным настройкам маршрутизации. Если маршрут не совпадает с прокси-трафиком, возникает устойчивая аномалия, по которой легко восстановить реальное происхождение соединения.

Каждая сессия начинается с DNS-запроса: когда пользователь вводит адрес сайта, еще того как он загрузился, система определяет, какой сервер должен обработать запрос. Этот незаметный этап задает маршрут всей дальнейшей сессии.

Как браузер получает IP сайта

Современные антифрод-системы давно ушли от простой проверки IP — они оценивают не отдельный запрос, а весь сетевой профиль. DNS особенно полезен, потому что отражает поведение, а не декларативные настройки. IP-адрес можно сменить за секунды, а вот паттерны DNS-разрешения остаются стабильными.

Платформы смотрят, откуда приходят запросы, как они повторяются и совпадают ли с основным трафиком. Разовые расхождения игнорируются, но регулярные постепенно снижают уровень доверия.

Тестовые поддомены позволяют сайтам выявлять реальные резолверы. При утечке запрос уходит через реальный ISP-резолвер, минуя прокси. Когда DNS приходит, например, из Германии, а HTTP — из США, система делает вывод: соединение маскируется. В качестве реального местоположения принимает источник фонового разрешения, что нередко приводит к немедленной блокировке.

Как DNS-запросы влияют на приватность

DNS-запросы раскрывают не только домены, но и тип сетевого окружения. Когда они не совпадают с прокси-IP, появляется противоречивая картина. Снаружи всё выглядит корректно, но фоновые сигналы выдают несоответствие.

Со временем такие сигналы накапливаются — чем дольше живет аккаунт, тем выше их ценность для антифрода. Даже если отдельные сессии выглядят «чистыми», длительная активность формирует поведенческий профиль, основанный на стабильности разрешения доменов. Поэтому утечки в системе доменных имен чаще бьют по старым аккаунтам и масштабным операциям.

В отличие от браузерных отпечатков, DNS-паттерны меняются медленно. Даже при ротации IP и сбросе профилей резолверы часто остаются теми же. Это делает их удобным инструментом долгосрочной корреляции.

Что такое DNS-утечка

DNS-утечка — это расхождение между маршрутом веб-трафика и маршрутом разрешения доменов. Обычно это происходит из-за приоритета системных сетевых настроек над браузерными. В результате HTTP-трафик идет через прокси, а разрешение доменов — через стандартные DNS-серверы.

В браузере DNS-утечки часто связаны с изолированными профилями или расширениями, тогда как разрешение доменов остается общим для всей системы. Снаружи сессия выглядит корректно, но фоновые запросы по-прежнему отражают реальную сеть.

На уровне операционной системы DNS-утечки вызываются фоновыми сервисами, обновлениями и вспомогательными процессами. Их активность формирует отдельный слой сетевого поведения, который легко сопоставляется с основным трафиком.

Чем больше параллельных процессов и инструментов, тем сложнее синхронизировать DNS с прокси. Именно в таких конфигурациях утечки проявляются быстрее всего.

Почему даже при использовании прокси важно следить за настройками

Прокси защищает только тот трафик, который проходит через него. Все, что находится за его пределами, наследует нативное поведение системы.

Ошибочно считать, что наличие надежных прокси решает все вопросы сетевой изоляции — это инструмент маршрутизации, а не глобальная маска. Без настройки DNS и системных компонентов эффект оказывается неполным.

Как сайты определяют реальный IP через DNS

Для антифрода DNS — это источник «честных» данных о сети, которые сложно искусственно синхронизировать. В запросах отражены расположение резолвера, владельца сети, временные паттерны и особенности маршрутизации.

Антифрод работает накопительно. Повторяющиеся расхождения не приводят к мгновенным санкциям, но постепенно снижают внутренний уровень доверия. Это выражается в дополнительных проверках и скрытых ограничениях.

При этом DNS используется не только для определения страны или провайдера. По цепочке разрешения доменов платформы восстанавливают тип сети, характер инфраструктуры и степень ее «естественности». Корпоративные, облачные и потребительские резолверы оставляют разные поведенческие следы — по таймингам, порядку запросов и способу кэширования. Эти параметры не отображаются напрямую, но хорошо считываются при сравнении с типовым трафиком региона. Антифрод опирается не на конкретное значение, а на отклонение от ожидаемой модели.

Поэтому крупные провайдеры, как Mango Proxy, уделяют особое внимание согласованности IP-пулов и поведения системы доменных имен в разных регионах. При масштабировании даже небольшие расхождения между DNS и IP быстро становятся проблемой.

Последствия DNS-утечек редко проявляются сразу. Вместо прямых блокировок платформы применяют «тихую деградацию»: снижение охватов, замедление модерации и нестабильное поведение аккаунтов. Одновременно страдает аналитика и региональная логика тестов.

Чем опасны DNS-утечки

Опасность DNS-утечек — в их незаметности. Они не ломают сессии и не вызывают ошибок, но постепенно подрывают сетевое доверие и становятся причиной скрытых ограничений:

- потеря приватности через корреляцию сетевых сигналов;

- блокировки аккаунтов и повторные верификации;

- ошибки регионального таргетинга и тестирования;

- несогласованность данных при парсинге и мониторинге.

Поскольку разрешение доменов происходит в фоне, таким сигналам часто доверяют больше, чем поверхностным атрибутам. Даже после исправления конфигурации следы прошлых утечек могут продолжать влиять на уровень доверия, формируя долгосрочный поведенческий след.

Как снизить риск DNS-утечек

Эффективная защита требует не только корректной настройки программного обеспечения, но и надежной сетевой основы. Опора на настройки «по умолчанию» почти всегда приводит к утечкам.

DNS-разрешение должно следовать тем же сетевым маршрутом, что и веб-трафик. Системные, браузерные и прокси-настройки должны работать согласованно, а не изолированно.

Ненадежные резолверы динамически меняют маршруты, повышая риск расхождений. Для прокси предсказуемое DNS-поведение важно не меньше, чем ротация IP-адресов.

Без постоянной проверки любая система со временем деградирует. Новые инструменты, профили и сценарии легко могут заново открыть утечки без явных признаков. Поэтому команды, учитывающие сетевую согласованность как регулярную проверку, а не разовую настройку, знают, как избежать DNS-утечек.

Выбор провайдера здесь играет ключевую роль. Качественные прокси обеспечивают обработку запросов в той же сети, что и основной трафик. На этом уровне Mango Proxy выигрывает за счет согласованного поведения DNS и IP при работе в разных регионах и под нагрузкой. Масштаб сети — более 90 миллионов чистых IP в 200+ локациях позволяет выстраивать единый контур для сложных распределенных задач.

Важно не столько скрыть IP, сколько сделать поведение соединения непротиворечивым. Для команд, работающих с прокси на постоянной основе, внимание к DNS меняет сам подход к их использованию. Прокси перестают быть временным обходным решением и становятся устойчивой частью операционной среды.

Заключение

DNS-утечки — это тихая угроза цифровой приватности. Можно инвестировать в инструменты и инфраструктуру, но потерять всё из-за одной упущенной настройки. Платформы давно используют такие утечки как один из ключевых способов выявления прокси-пользователей.

Регулярная проверка конфигурации остаётся самым надёжным способом защиты. Когда DNS-разрешение соответствует прокси-локации, риск обнаружения резко снижается. Сочетание технической дисциплины и надежного провайдера, как сервис Mango Proxy обеспечивает защиту IP.

Оставить комментарий