Почему один IP — главная ошибка в автоматизации и массовых действиях

При небольших объемах работы один IP-адрес — удобное и практичное решение: поведение системы предсказуемо и легко контролируется. Однако при масштабировании все выглядит совсем иначе.

IP считают нейтральным элементом инфраструктуры, которая лишь обслуживает трафик. В современных веб-средах такой подход уже не работает — даже при использовании прокси-серверов IP не рассматривается как пассивный элемент сети. Платформы рассматривают IP как носитель поведенческой истории. При высокой концентрации активности даже корректные и разрешённые операции попадают в зону риска.

Как сайты видят активность с одного IP

В сетевой инфраструктуре IP-адрес служит основным идентификатором. Трафик группируют по сетевому источнику задолго до cookies, отпечатков устройств или сигналов аккаунта. Со временем эта привязка формирует поведенческую историю, через которую платформы оценивают все дальнейшие действия.

Для платформы IP — это место сопоставления сетевых событий для выяснения связи между ними. Система заранее собирает частоту запросов, тайминги, структуру, реакции на ответы и ошибки, поэтому анализ IP идёт перед поведенческой оценкой: он проще, дешевле и хорошо подходит для ранней фильтрации.

Важно понимать, что оценку на уровне IP используют не из-за высокой точности, а из-за эффективности: IP-адрес сворачивает тысячи запросов в единый профиль риска. На этом этапе допустимы даже неточные сигналы: с точки зрения архитектуры безопаснее отфильтровать лишнее на раннем этапе, чем пропускать сомнительный трафик глубже.

По мере роста активности вариативность падает: запросы идут с одинаковыми интервалами, маршруты дублируются, структуры полезной нагрузки сглаживаются. Антифрод-системы нацелены именно на такие сигналы. В итоге, риски растут постепенно, через накопление повторяющихся паттернов.

Большинство платформ используют вероятностные модели скоринга — они ранжируют сигналы по важности, постепенно превышают лимиты и усиливают блокировки. Когда запрос один — все нормально, но множество запросов с одного IP — это подозрительно.

Когда один IP становится критической проблемой

Некоторые сценарии по своей природе усиливают эти эффекты.

Автоматизация делает поведение предсказуемым во времени. Скрипты работают по расписанию, реагируют мгновенно и повторяют одни и те же цепочки действий. Реальный «человеческий» трафик полон шума — паузы, ошибки, случайные задержки, в автоматизированном его нет. Когда такая активность сосредоточена на одном IP, платформа фиксирует активность, нехарактерную для естественного пользовательского поведения.

Парсинг и сбор данных оставляют особый след. Частые обращения к одним адресам с одного и того же источника создают устойчивые поведенческие схемы. Они не меняются даже при смене заголовков и идентификаторов браузера. Повторные запросы только ухудшают профиль и со временем системы связывают такие обращения с автоматическим сбором данных, игнорируя внешние изменения запросов.

Массовые действия создают кучу запросов в короткий промежуток времени. Тысячи обновлений, публикаций и проверок «летят» без пауз и создают резкие нагрузки. Ограничение скорости замедляет процесс, но не устраняет связь между действиями. Как только этот вал запросов закрепят за одним источником, вся последующая активность унаследует этот контекст.

Мультиаккаунтинг формирует менее заметный, но опасный эффект. На уровне приложения аккаунты кажутся разными, а на сетевом — сливаются. Несколько аккаунтов на одном IP — и связь возникает до поведенческого разбора. В итоге возникает инфраструктурная корреляция, при которой разные аккаунты воспринимаются как единая группа.

Почему блокировки происходят быстрее, чем кажется

Блокировки почти никогда не включаются сразу. Сначала платформы вводят щадящие ограничения: замедляют отклик, добавляют задержки, ограничивают отдельные функции. Так система проверяет, меняется ли поведение под ограничениями.

Решения о санкциях система принимает поэтапно. Сначала инфраструктура анализирует репутацию IP и активность. Затем — поведение в условиях ограничений. Только после этого применяются меры на уровне аккаунтов.

Если поведение не меняется, система усиливает ограничения. Поскольку все запросы исходят с одного IP, они распространяются сразу на несколько процессов. Временные меры быстро превращаются в постоянные блокировки. В сложной инфраструктуре это цепочкой отражается на зависимых системах и выходит за рамки исходной задачи.

Платформы ориентируются на устойчивость системы, а не на индивидуальные исключения. Ограничения на уровне IP сохраняются потому, что они сработали: контекст прошлой активности сохранен и даже паузы в процессах не обнулят уже имеющуюся репутацию. При возобновлении работы система все равно опирается на прошлый опыт, а не начинает оценку с нуля.

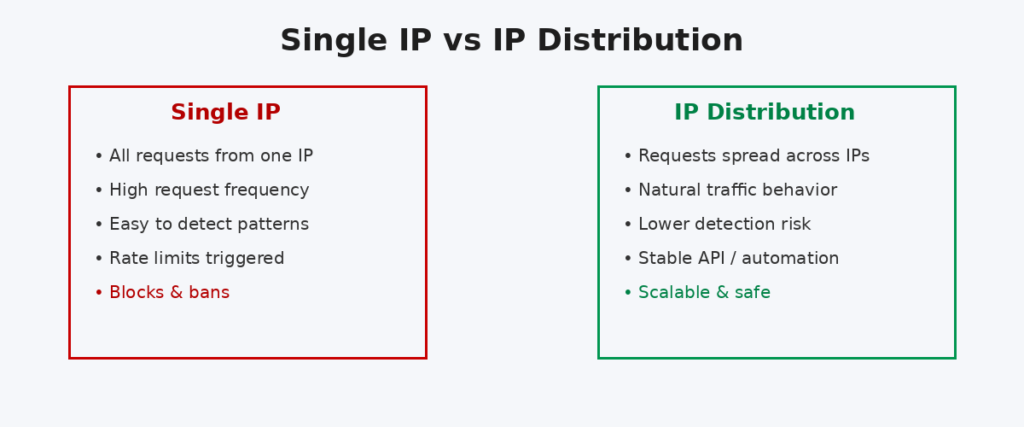

Как распределение IP снижает риски

Распределение дает эффект именно за счет вариативности. При разнесении трафика по независимым IP ни один адрес не перегружается накопленным поведением. В результате система рассматривает запросы в более узких и релевантных рамках.

Распределенная нагрузка выглядит естественно. Настоящий «живой» рост трафика на графике всегда рваный и неровный, при множестве же запросов, напротив — предсказуемый и линейный. В первом случае системы гораздо терпимее, потому что он более естественный.

Временной разброс появляется естественным образом — активность формируется без принудительных пауз. Распределение не отменяет проверки, но не дает признакам слишком быстро сложиться в единый профиль, что обычно приводит к инфраструктурным санкциям.

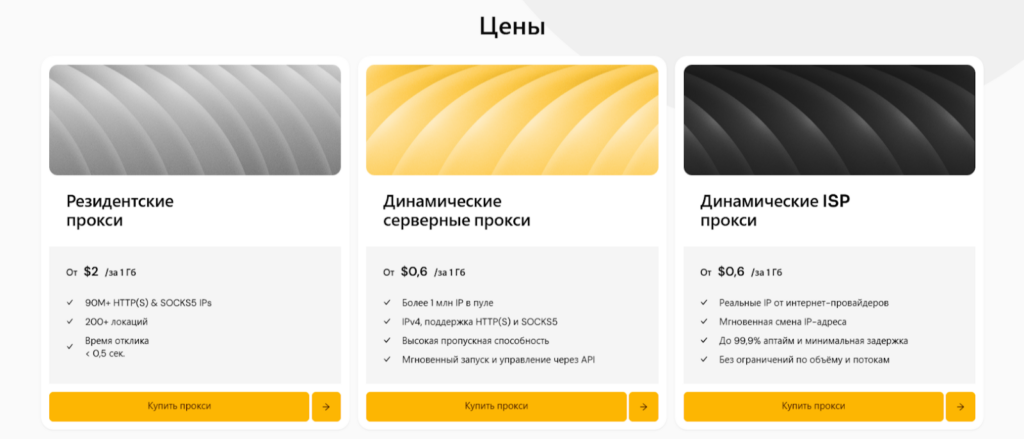

Какие прокси подходят под такие задачи

Разные типы прокси по-разному выглядят на уровне инфраструктуры, и платформы реагируют на них соответственно.

Резидентские прокси опираются на доверие потребительских сетей. Их трафик внешне совпадает с активностью реальных домашних или мобильных устройств. Однако такое доверие держится недолго. Эти IP нестабильны, чувствительны к концентрации и уязвимы к накоплению повторяемых сценариев. Как только поведение начинает выглядеть автоматизированным, их преимущество превращается в источник риска.

ISP-прокси стабильнее резидентских IP и при этом сохраняют часть признаков пользовательских сетей. Они подходят для долгих нагрузок, когда важна предсказуемость, но прямое использование серверных IP слишком быстро вызывает внимание антифрода. Проблемы начинаются при масштабировании — из-за узких диапазонов концентрация запросов становится видна раньше. Поэтому такие прокси подходят для умеренной нагрузки, но не для длительной агрегации активности.

Датацентровые прокси максимально заметны для платформ. Их сильные стороны — скорость, контроль и предсказуемость. При этом платформы сразу видят серверные диапазоны и применяют к ним более жёсткие ограничения. Работа с такими IP требует аккуратного распределения нагрузки, контроля темпа и понимания того, что внимание со стороны систем будет высоким с самого начала.

Распространенная ошибка — считать, что «качественный» IP не имеет ограничений по нагрузке. На деле репутация влияет лишь на скорость накопления риска. Она меняет динамику, но не снимает ограничений. Ключевым остаётся не происхождение адреса, а объём поведенческого контекста, который он успевает накопить.

Практические рекомендации

Как только IP перестают воспринимать как просто точки подключения и начинают учитывать накопленное поведение, логика инфраструктурных решений меняется. Устойчивое масштабирование — это не маскировка, а борьба с преждевременной концентрацией, которая сводит разные сигналы к одной точке отказа.

- Инфраструктура должна изначально предполагать распределенную нагрузку. С увеличением объема запросов должно расти и разнообразие IP-адресов. Добавление трафика без расширения сетевой базы приводит не к масштабированию, а к ускоренному накоплению риска.

- Функции лучше разделять на уровне сети. Автоматизация, парсинг, массовые операции и работа с аккаунтами не должны использовать один и тот же IP. Такое разделение уменьшает связанность сигналов даже при корректном поведении отдельных процессов.

- Оценивать нужно не только объем, но и характер активности. Равные интервалы запросов, повторяющиеся маршруты и стабильный темп — более сильные сигналы риска, чем само количество обращений.

- Ротацию и управление пулами адресов нужно строить с учётом накопленного контекста, а не только текущих ограничений. Системы учитывают прошлую активность и остановка трафика не обнуляет репутацию IP.

- Распределение нагрузки должно соответствовать реальным ожиданиям платформ. «Неровный» рост трафика выглядит естественнее, чем гладкое централизованное масштабирование. Инфраструктура должна повторять реальные паттерны, а не внутреннюю логику реализации процессов.

Ошибка не в выборе IP, а в ожидании, что один адрес способен выдерживать системную нагрузку бесконечно. Устойчивое масштабирование достигается тогда, когда инфраструктурные сигналы совпадают с тем, что платформы считают нормой. При разумном распределении трафика системы стабилизируются. При распределении трафика система стабилизируется. При концентрации любой IP неизбежно получает ограничения.

Оставить комментарий